L'approche RSSI

En quelques mots

Sécuriser les informations est loin d’être une question d’ordre technique pour un organisme. En effet les activités techniques représentent seulement un aspect d’une démarche qui, pour réussir, se doit de couvrir les activités de l’entreprise dans son ensemble. Avant de mettre en place des procédures ou des mesures techniques visant à augmenter la sécurité d’un organisme, il importe de procéder à une analyse des risques (gestion des risques) et de rédiger une politique de sécurité.

La politique de sécurité sert à formaliser et à coordonner toutes les démarches organisationnelles et techniques de sécurité de l’organisme. La rédaction d’une politique de sécurité est une tâche fastidieuse. Nous déconseillons aux petites entreprises de s’y atteler d’entrée et recommandons plutôt d’avancer dans une optique d’amélioration continue, un document court et concis à la fois, pour développer peu à peu les procédures et politiques sectorielles dont elles ont le plus besoin.

Le fil rouge pour l’élaboration d’une politique de sécurité consiste d’un côté dans un ensemble de bonnes pratiques (ISO/IEC 27001 et ISO/IEC 27002), et de l’autre dans l’analyse et l’évaluation des risques. En effet, tout organisme doit veiller à mettre en place des mesures comportementales, organisationnelles et techniques là où elles seront rapidement et réellement efficaces.

Dans tous les cas, il convient de choisir une approche adaptée à la taille respectivement à la criticité des actifs et de la maturité de l’organisme.

Charte de sécurité

La définition et l’application d’une charte de sécurité est le premier pas vers la gestion de la sécurité. Pour garantir son succès, elle doit répondre aux besoins spécifiques de sécurité pour l’organisme. Une analyse de risques, même sommaire, doit donc nécessairement précéder cette démarche. Sans cette analyse, la direction ne pourra pas comprendre quels actifs protéger en priorité. Afin de pouvoir prévenir les impacts les plus redoutés, la direction doit identifier les menaces les plus probables, ainsi que les vulnérabilités dont l’exploitation est la plus aisée.

La mise en place d’une charte doit absolument être accompagnée d’une présentation aux employés qui devront vivre avec les mesures proposées au quotidien. Sans formation de leur part, toute charte risque d’être ignorée, et donc de perdre son utilité.

Politique de sécurité

Après l’identification des risques majeurs pour l’organisme (gestion des risques), la direction

pourra, dans une optique d’amélioration continue, aller au-delà d’une simple charte de sécurité. Elle mettra

en place une véritable politique ainsi que des procédures spécifiques.

Après l’identification des risques majeurs pour l’organisme (gestion des risques), la direction

pourra, dans une optique d’amélioration continue, aller au-delà d’une simple charte de sécurité. Elle mettra

en place une véritable politique ainsi que des procédures spécifiques.

La mise en place d’une politique de sécurité, même rudimentaire, permettra à la direction d’entamer l’organisation de la sécurité. Y seront définies dans des procédures formelles, les obligations et responsabilités de chacun, ainsi que les processus liés à la sécurité de l’information.

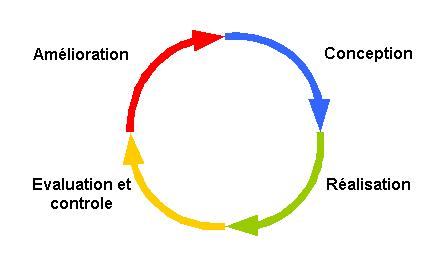

Il est à ce stade inutile de commencer par la réalisation d’une politique de sécurité exhaustive. La mise en sécurité d’un organisme est un processus continu (Conception, Réalisation, Évaluation/Contrôle et Amélioration), mis en place au gré des mesures de sécurité, évalués en fonction des impacts les plus redoutés, les menaces les plus probables et les vulnérabilités les plus importantes.

Conception

Cette première étape vise à définir correctement le périmètre et le contexte du futur système. Elle doit également permettre d’identifier et d’évaluer les risques, afin de développer un plan de gestion. (Elle ne peut cependant pas remplacer l’analyse des risques qui doit être effectuée au préalable).

L’étape de réalisation consiste principalement à appliquer la politique de sécurité créée à l’étape précédente. Les mesures organisationnelles et techniques sont mises en place, les mesures comportementales sont appliquées par le personnel.

Évaluation et contrôle

Les systèmes d’évaluation doivent avoir été décrits dans le manuel de sécurité. L’objectif consiste à s’assurer que les procédures mises en place fonctionnent comme prévu. Ces évaluations peuvent être de plusieurs types :

- vérifications régulières faite dans le cadre des activités quotidiennes ;

- contrôles automatiques réalisés avec des outils logiciels permettant de créer des rapports ;

- comparaison avec les autres organisations ;

- réalisation d’audits formels planifiés (“risk assessment”) ;

- révision par la direction.

Si les évaluations et les contrôles révèlent des inadéquations de certaines procédures, il faut de suite entreprendre des corrections.

Amélioration

Les actions qui auront été décidées à l’étape précédente devront être mises en oeuvre, soit :

- au niveau du système de sécurité proprement dit, comme par exemple en nommant un (nouveau) responsable pour tout ou partie du système ;

- au niveau des procédures opérationnelles qui en auront été déduites, comme par exemple par la mise en oeuvre d’une procédure de sauvegarde de données différente (et évidemment plus adaptée) ;

- au niveau des outils, comme par exemple par l’achat d’un outil antivirus.

Contenu de la politique de sécurité

La politique de sécurité devrait contenir les documents suivants :

Section 1. politique de sécurité

Section 2. organisation de la sécurité

- Attribution des responsabilités

- Procédure d’autorisation pour l’ajout d’outils de traitement de l’information

- Conseils d’un spécialiste

- Revue indépendante de la sécurité de l’information

- Accès par des tiers et sous-traitance

Section 3. classification et maîtrise des ressources

Section 4. aspects humains

- La sécurité comme mission

- La formation et l’information

- La réponse aux incidents et dysfonctionnements de sécurité

Section 5. sécurité physique et environnementale

- Périmètre de sécurité physique

- Règles dans le périmètre

- Sécurité électrique des équipements

- Maintenance

- Sécurité des équipements hors des locaux

- Mise au rebut ou ré-utilisation des équipements

- Bureaux en ordre

Section 6. aspects opérationnels et communications

- Procédures documentées

- Séparation des environnements de développement et de production

- Gestion de ressources par des externes

- Protection contre les logiciels malveillants

- Sauvegarde des données

- Sécurité des médias pendant les transports

- Courrier électronique

Section 7. contrôle d’accès

- Politique de contrôle d’accès

- Gestion des droits d’accès

- Gestion des mots de passe

- Utilisation de réseaux externes

- Connexion de l’extérieur

- Séparation de réseaux

- Procédure de connexion

Section 8. développement et maintenance des systèmes

Section 9. gestion des incidents liés à la sécurité

- Signalement des événements liés à la sécurité de l’information

- Gestion des incidents et des améliorations de la sécurité de l’information

- Analyse des manquements avec obligations